Dodatkowe informacje

| Wymagania wstępne | All learners are required to have:

|

|---|---|

| Poziom trudności | |

| Czas trwania | 90 dni |

| Certyfikat | After passing the OSMR exam, candidates receive a title of OffSec macOS Researcher (OSMR). |

| Prowadzący | Authorized OffSec Trainer |

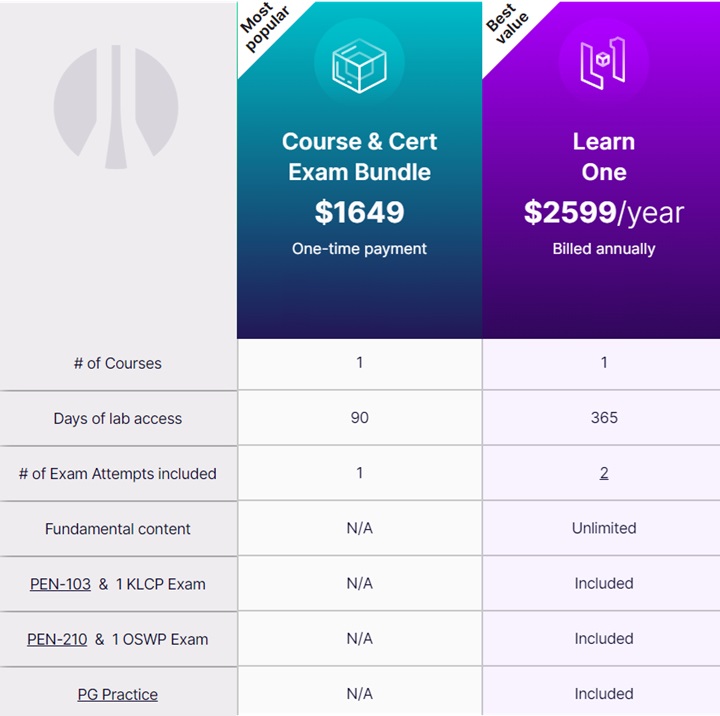

| Informacje dodatkowe | Course is available as the e-learning product, in two subscription's models:

|

Pozostałe szkolenia OffSec | Learn Subscriptions

Najbliższe szkolenia OffSec

-

2025-09-08 | 5 dni | Warszawa / Wirtualna sala

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID -

2025-09-22 | 5 dni | Kraków / Virtual Classroom

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID -

2025-09-22 | 5 dni | Virtual Classroom

OffSec PEN-200 Penetration Testing with Kali Linux

-

2025-09-29 | 5 dni | Warszawa / Wirtualna sala

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID -

2025-10-20 | 5 dni | Kraków / Virtual Classroom

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID -

2025-11-17 | 5 dni | Warszawa / Virtual Classroom

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID -

2025-11-24 | 5 dni | Kraków / Wirtualna sala

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID -

2025-12-01 | 5 dni | Kraków / Virtual Classroom

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID -

2025-12-01 | 5 dni | Warszawa / Wirtualna sala

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID -

2025-12-15 | 5 dni | Kraków / Virtual Classroom

OffSec PEN-200 Penetration Testing with Kali Linux

szkolenie dostępne w wersji stacjonarnej we wskazanej lokalizacji lub w trybie zdalnym, w zależności od preferencji uczestnika: HYBRID